Mise en place d’une infrastructure réseau avec Windows Server

1. Présentation du projet

-

Ce projet a consisté à mettre en place une infrastructure réseau pédagogique complète en utilisant Windows Server 2019, dans le cadre de ma formation BTS SIO SISR.

L’objectif était de simuler le travail d’un administrateur système en configurant un réseau centralisé avec gestion des utilisateurs, partage de ressources, politiques de sécurité et sauvegarde des données.

Pour commencer, j’ai créé une machine virtuelle sous Windows Server à l’aide de VirtualBox, en lui attribuant une adresse IP statique.

J’ai ensuite installé les rôles Active Directory et DNS afin de transformer ce serveur en contrôleur de domaine.

Une fois le domaine créé, j’ai structuré l’annuaire en unités d’organisation (OU) et j’ai créé des utilisateurs et des groupes selon les services de l’entreprise simulée.

J’ai ensuite configuré un dossier partagé sécurisé pour le service comptabilité, en appliquant des droits d’accès précis via les autorisations de partage et les droits NTFS.

Pour améliorer l’expérience utilisateur, j’ai utilisé les stratégies de groupe (GPO) pour déployer automatiquement une imprimante réseau et un raccourci vers le dossier partagé sur le bureau des utilisateurs concernés.

Enfin, j’ai mis en place une tâche de sauvegarde planifiée avec Windows Server Backup, afin de protéger les données et la configuration du serveur.

Des tests ont été réalisés depuis un poste client Windows 10 joint au domaine pour vérifier le bon fonctionnement de l’authentification, des GPO, de l’accès aux fichiers partagés et de l’imprimante.

Ce projet m’a permis de mettre en pratique les compétences essentielles d’un administrateur réseau : structuration d’un domaine Active Directory, gestion des utilisateurs, mise en place de partages sécurisés, application de GPO, et planification de la sauvegarde.

Il m’a également appris à documenter clairement chaque étape dans mon portfolio en ligne.

2. Objectifs du projet

-

Ce projet avait pour but de me faire appliquer les compétences liées à l'administration réseau, à la gestion des utilisateurs et à la mise en place de services partagés dans un environnement professionnel simulé.

Les objectifs principaux étaient les suivants :

- Créer un environnement réseau structuré avec un serveur Windows Server 2019

- Mettre en place un domaine Active Directory et gérer les comptes utilisateurs

- Définir des droits d’accès aux ressources partagées

- Déployer une imprimante réseau et des stratégies de groupe via GPO

- Configurer une sauvegarde planifiée pour les dossiers partagés

- Documenter chaque étape du projet et produire une présentation professionnelle dans mon portfolio WordPress

Ce projet permet de simuler le travail d’un administrateur système chargé de créer et sécuriser un réseau pédagogique interne, tout en assurant la traçabilité et la sauvegarde des données.

3. Préparation de l’environnement serveur

-

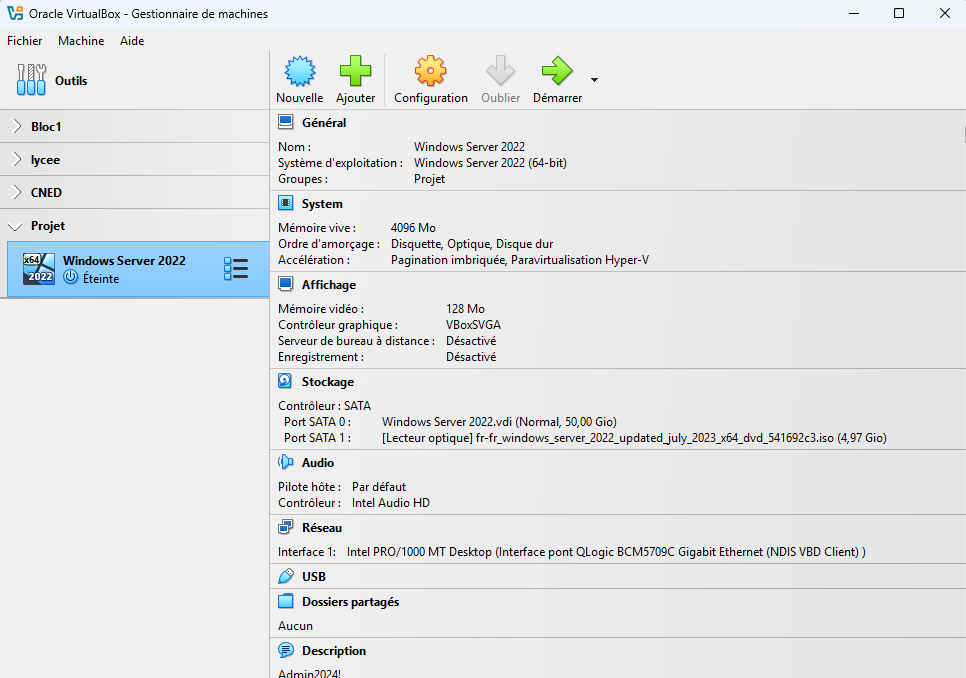

Dans un premier temps, j’ai utilisé Oracle VirtualBox pour créer une machine virtuelle dédiée à l’installation de Windows Server 2019. Cette machine servira de contrôleur de domaine dans un réseau local pédagogique simulé.

Voici les paramètres appliqués à la VM :

- Nom de la VM : SRV-AD

- Mémoire vive (RAM) : 4096 Mo

- Processeurs : 2

- Disque dur : 50 Go en allocation dynamique

- Carte réseau : mode « Accès par pont » afin que la VM soit sur le même réseau que le poste hôte et les autres machines virtuelles

Après le démarrage de l’installation depuis l’ISO de Windows Server, j’ai procédé aux étapes classiques (choix de langue, disque, mot de passe administrateur). Une fois l’OS installé, j’ai commencé la configuration réseau manuelle.

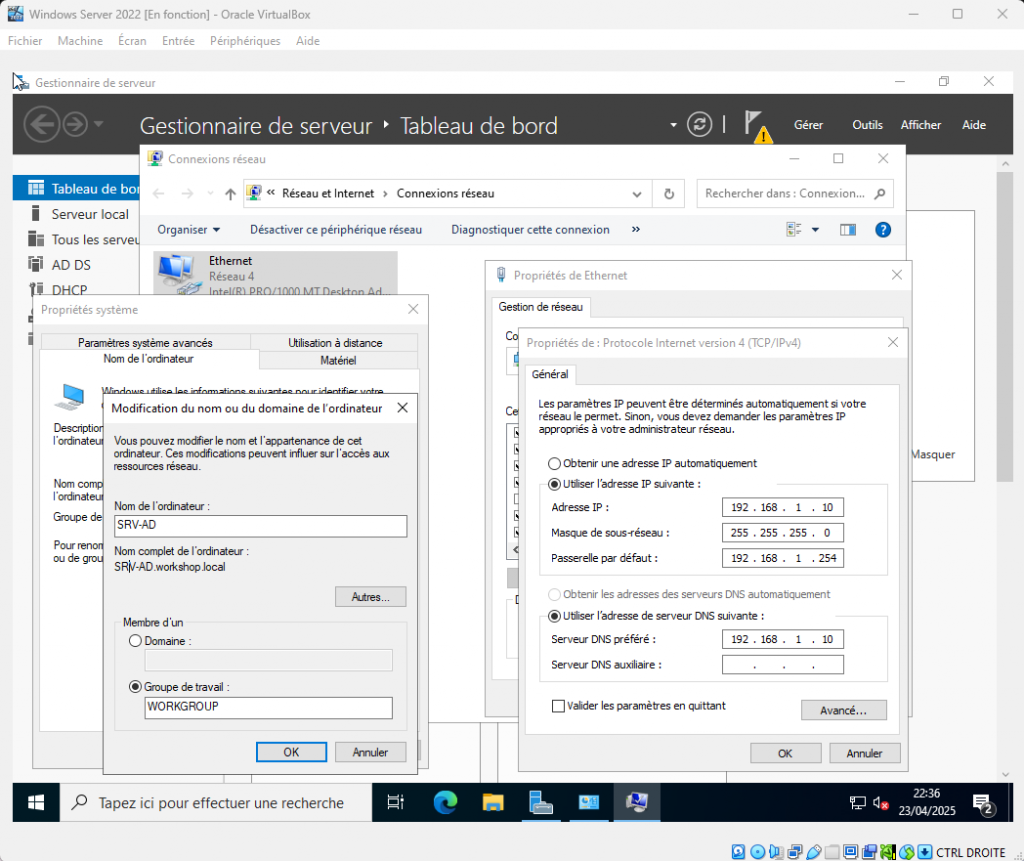

Je me suis rendu dans :

Panneau de configuration > Réseau et Internet > Centre Réseau et partage > Modifier les paramètres de la carte

Puis, dans les propriétés du protocole IPv4, j’ai attribué les paramètres suivants :

- Adresse IP : 192.168.1.10

- Masque de sous-réseau : 255.255.255.0

- Passerelle par défaut : 192.168.1.254

- DNS préféré : 192.168.1.10

Ensuite, j’ai renommé le serveur en « SRV-AD » via les propriétés système, puis redémarré la machine pour appliquer les modifications.

4. Installation des rôles Active Directory et DNS

-

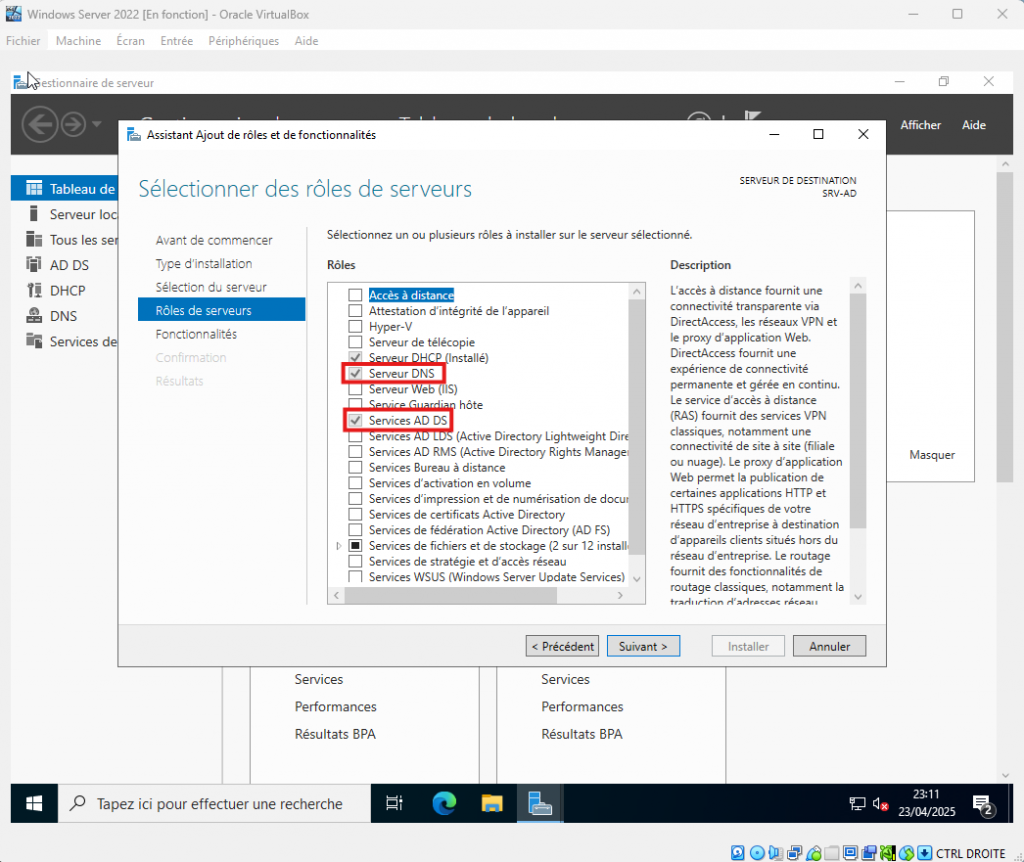

Une fois le système et le réseau configurés, j’ai procédé à l’installation des rôles nécessaires pour transformer le serveur en contrôleur de domaine Active Directory.

Pour cela, j’ai ouvert le « Gestionnaire de serveur » et lancé l’assistant « Ajouter des rôles et fonctionnalités ». J’ai choisi une installation basée sur un rôle ou une fonctionnalité, et j’ai sélectionné le serveur local dans la liste.

Dans la liste des rôles, j’ai coché :

- Services AD DS (Active Directory Domain Services)

- Services DNS

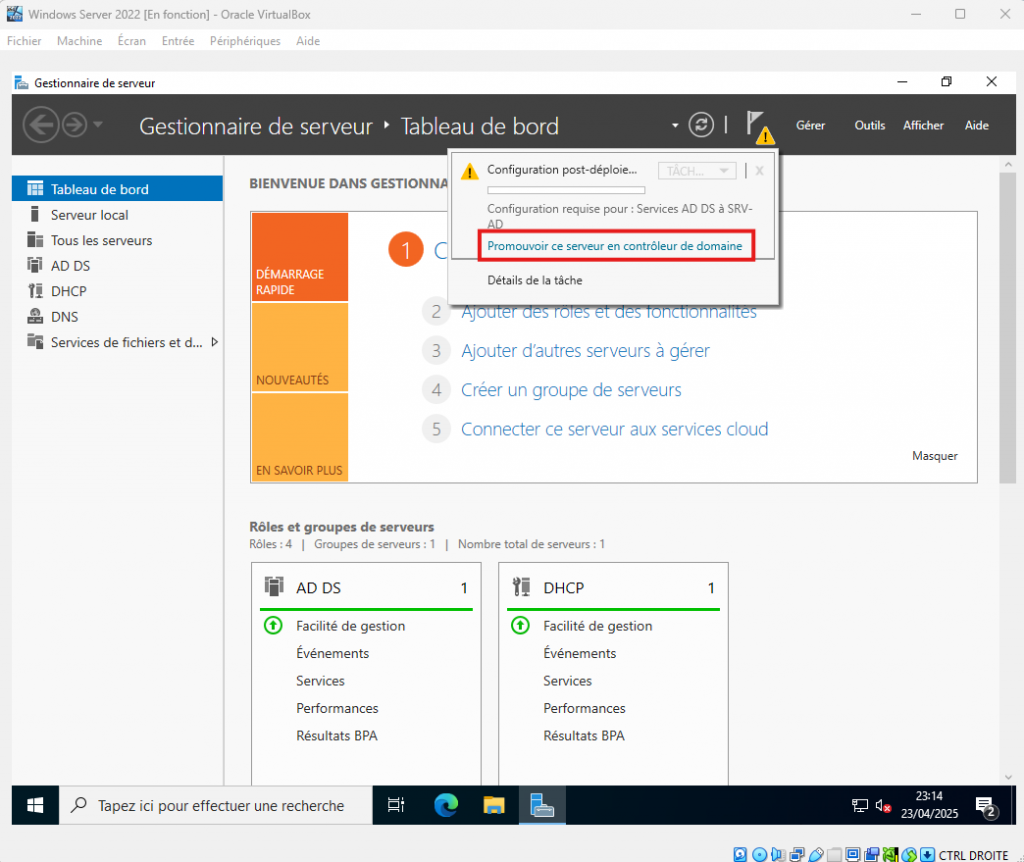

J’ai validé les options proposées par défaut jusqu’à l’étape de confirmation, puis j’ai lancé l’installation. Une fois terminée, j’ai cliqué sur le lien « Promouvoir ce serveur en contrôleur de domaine ».

J’ai alors sélectionné l’option « Ajouter une nouvelle forêt » avec comme nom de domaine : reseau.local

J’ai défini le mot de passe du mode restauration des services d’annuaire (DSRM), puis poursuivi jusqu’à la fin de l’assistant. Une fois la configuration validée, le serveur a redémarré automatiquement.

Après redémarrage, le serveur était bien intégré au nouveau domaine et prêt à accueillir les utilisateurs et groupes Active Directory.

5. Création des OU, utilisateurs, groupes

-

L’objectif de cette étape était d’organiser proprement les utilisateurs dans Active Directory, puis de créer des groupes de sécurité par service pour faciliter la gestion des droits d’accès et préparer les futures stratégies de groupe.

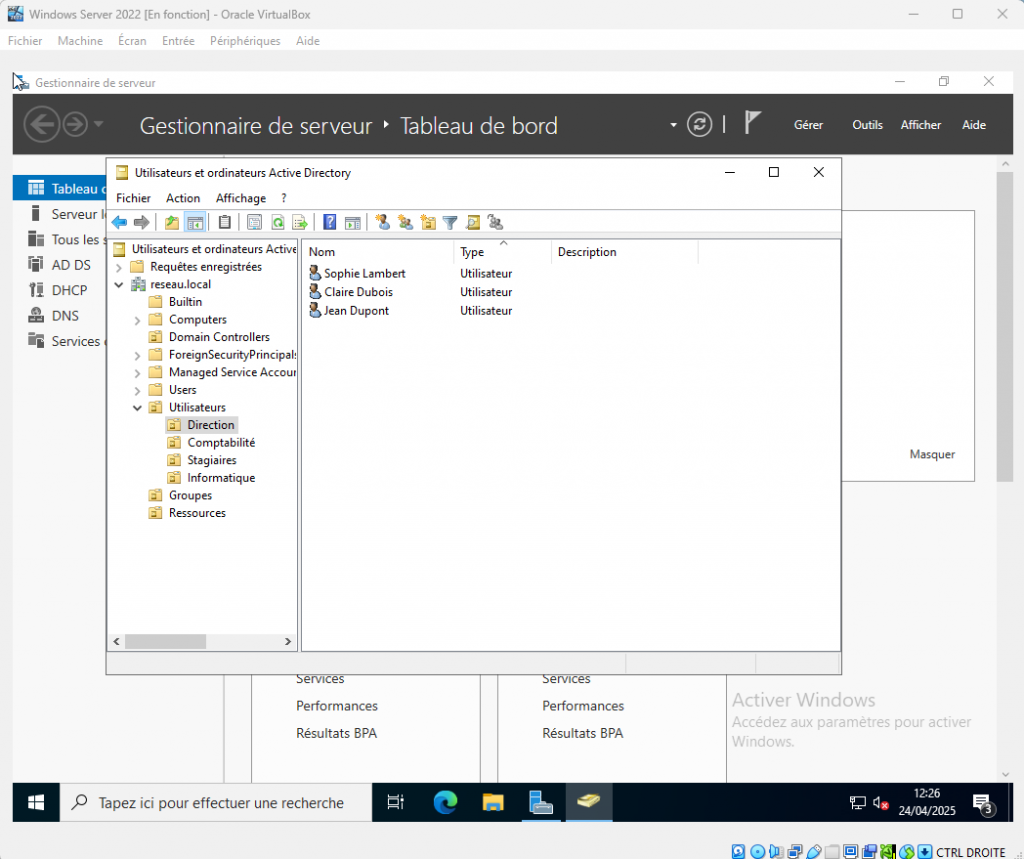

1. Création des Unités d’Organisation (OU)

J’ai commencé par structurer l’annuaire Active Directory en créant les OU suivantes dans le dossier "Utilisateurs" :

- Direction

- Comptabilité

- Informatique

- Stagiaires

Cette organisation permet de gérer plus facilement les utilisateurs par service.

2. Répartition des utilisateurs dans les OU

J’ai ensuite déplacé chaque utilisateur dans l’OU correspondant à son service. Voici comment j’ai réparti les comptes :

- Direction : Sophie Lamour, Claire Dubois, Jean Dupont

- Comptabilité : Marie Lefevre, Louis Moreau

- Informatique : Antoine Girard, Julien Martin, Marc Bonnefoy

- Stagiaires : Emilie Laurent, Pauline Rousseau

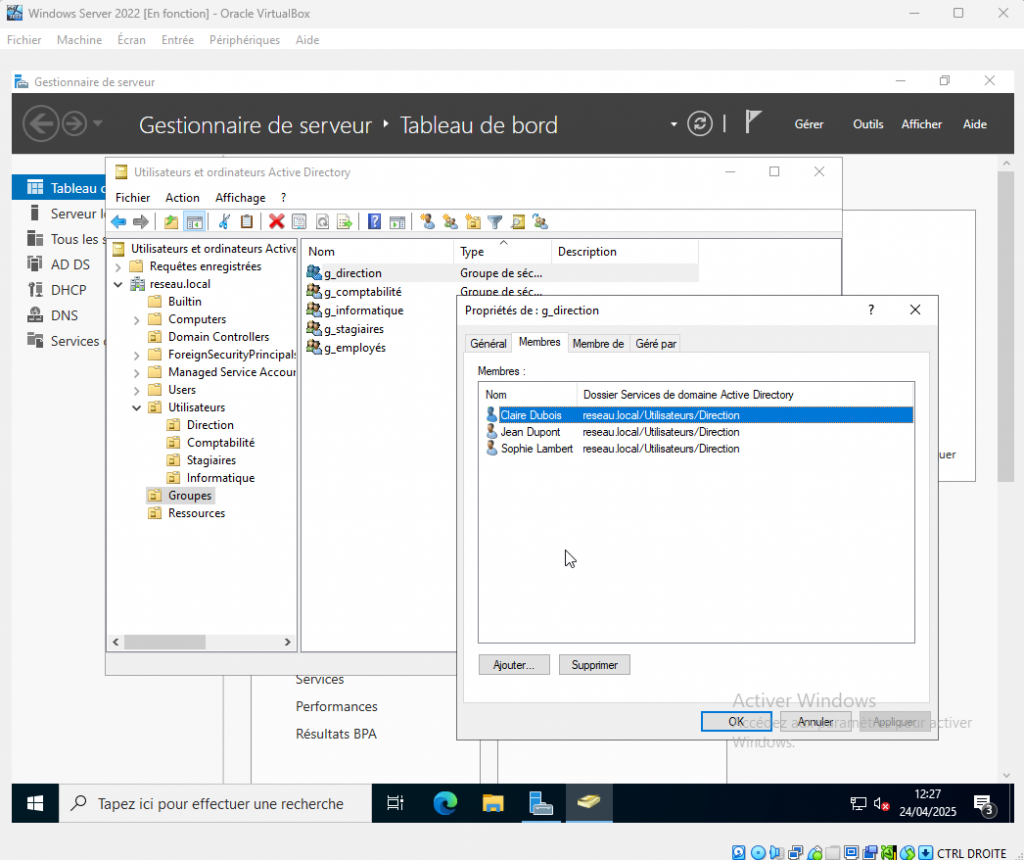

3. Création de l’OU "Groupes"

Pour centraliser la gestion des groupes, j’ai créé une OU nommée "Groupes" à la racine du domaine.

4. Création des groupes de sécurité

J’ai ensuite créé les groupes suivants, tous de type sécurité et avec une étendue globale :

- G_Direction

- G_Comptabilité

- G_Informatique

- G_Stagiaires

- G_Employés

5. Ajout des membres aux groupes

J’ai ajouté les utilisateurs dans leur groupe respectif. Par exemple :

- Sophie Lamour, Claire Dubois et Jean Dupont ont été ajoutés au groupe G_Direction

- Emilie Laurent et Pauline Rousseau dans G_Stagiaires

- Tous les employés sauf les stagiaires ont été ajoutés à G_Tous_Employés

Grâce à cette organisation, je peux maintenant appliquer facilement des droits d’accès ou des stratégies à chaque groupe. L’annuaire est structuré de façon claire et logique, ce qui facilitera les prochaines étapes du projet : création de dossiers partagés, déploiement d’imprimantes, et application des GPO.

6. Création d’un dossier partagé sécurisé

-

L’objectif de cette étape était de créer un dossier partagé sur le serveur Windows, de le rendre accessible uniquement à un groupe défini d’utilisateurs, et de sécuriser les accès grâce aux droits NTFS et aux autorisations de partage.

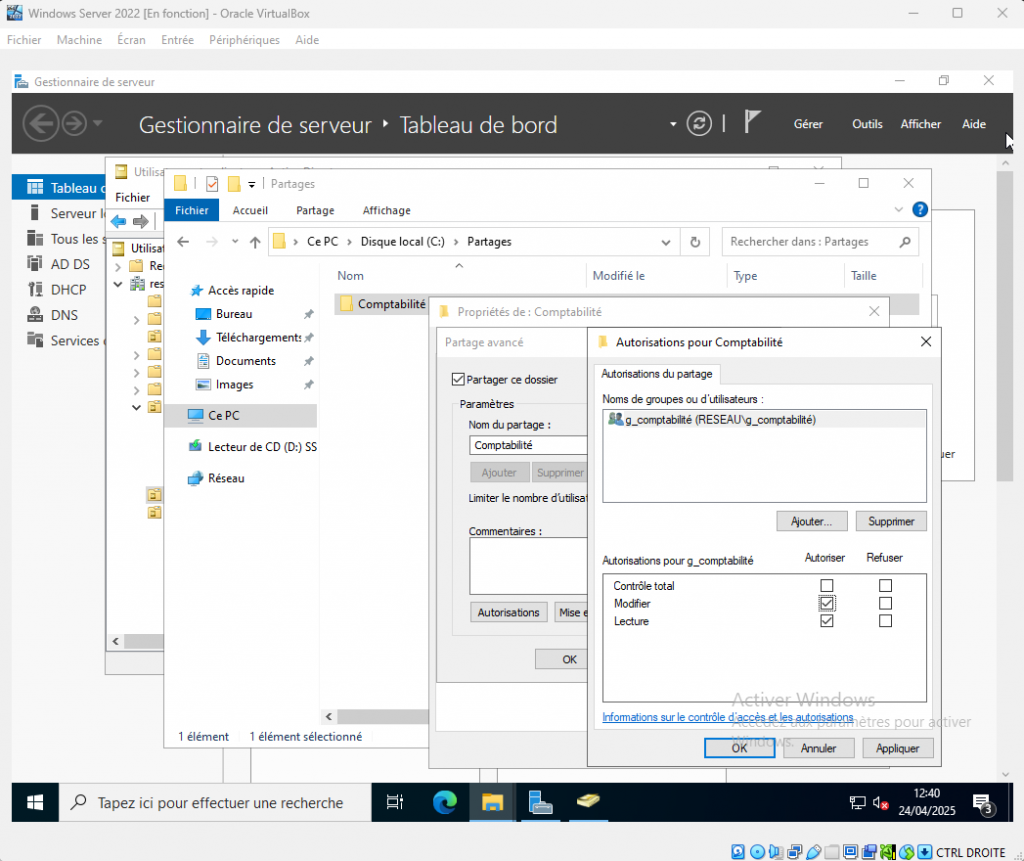

1. Création du dossier

J’ai commencé par créer un dossier nommé Comptabilité à la racine du disque C:\, dans un répertoire Partages, ce qui donne : C:\Partages\Comptabilité.

2. Partage réseau du dossier

Ensuite, j’ai partagé ce dossier en accédant aux propriétés > Partage > Partage avancé. J’ai coché l’option “Partager ce dossier” et j’ai défini le nom de partage comme Comptabilité.

Dans les autorisations de partage, j’ai supprimé le groupe “Tout le monde” et j’ai ajouté le groupe G_Comptabilité en lui attribuant les droits de lecture/écriture.

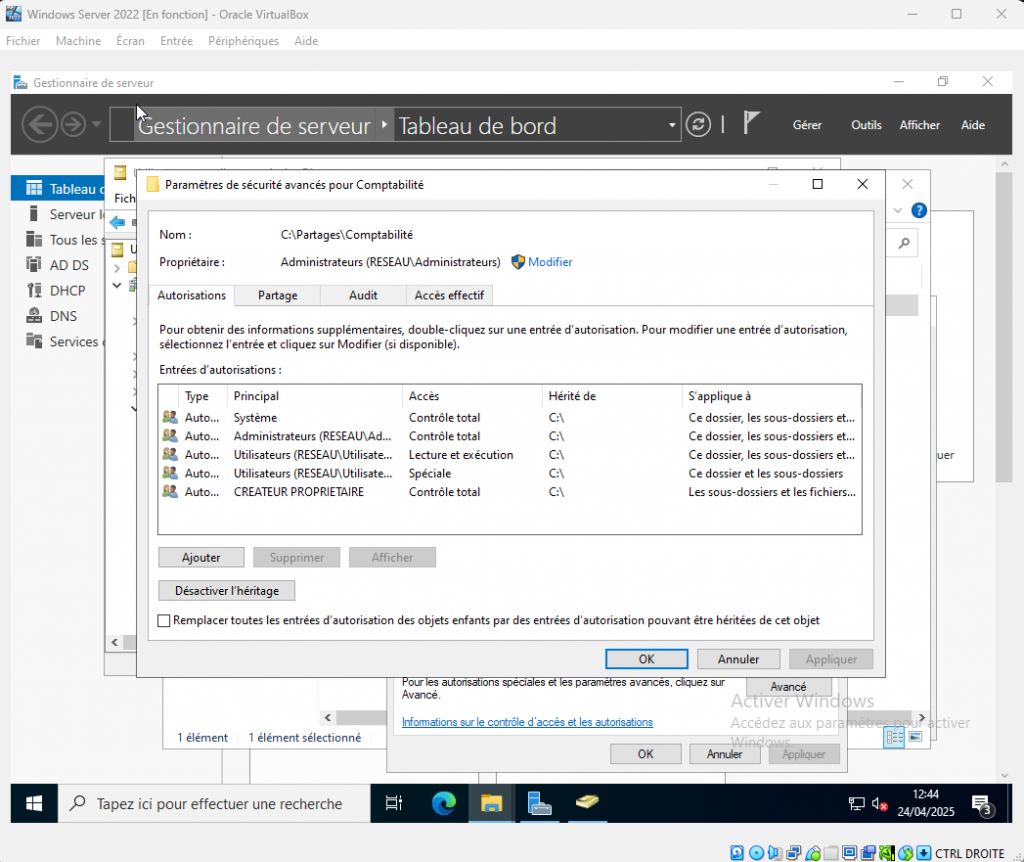

3. Configuration des droits NTFS

Dans l’onglet Sécurité, j’ai voulu retirer les autorisations du groupe “Utilisateurs (RESEAU\Utilisateurs)”. Cependant, une alerte s’est affichée, indiquant que les autorisations étaient héritées du dossier parent.

4. Désactivation de l’héritage

Pour corriger cela, je suis allé dans Paramètres avancés, puis j’ai cliqué sur “Désactiver l’héritage”. J’ai choisi l’option “Convertir les autorisations héritées en autorisations explicites”.

Une fois l’héritage désactivé, j’ai pu supprimer les droits inutiles comme “Utilisateurs”, tout en conservant ceux des administrateurs et du système.

5. Ajout du groupe G_Comptabilité

J’ai ensuite ajouté le groupe G_Comptabilité dans l’onglet Sécurité, et je lui ai attribué les droits de modification (ou contrôle total, selon les besoins).

Cette configuration permet d’assurer un accès contrôlé et sécurisé au dossier partagé, en séparant clairement les droits NTFS (sécurité locale) et les droits de partage (accès réseau).

7. Déploiement d’une imprimante et d’un raccourci réseau via GPO

-

L’objectif de cette étape est de configurer deux GPO distinctes pour améliorer l’environnement utilisateur du service Comptabilité :

- Une pour déployer automatiquement une imprimante réseau

- Une autre pour créer un raccourci vers le dossier partagé directement sur le bureau

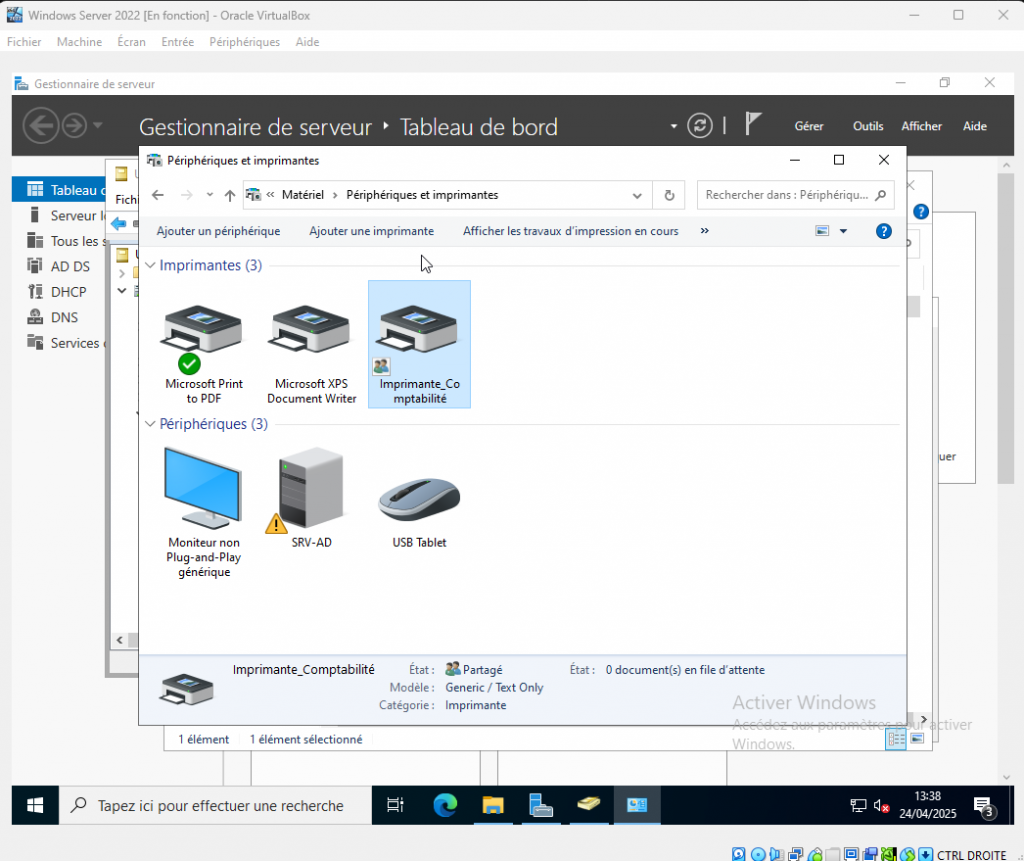

1. Création de l’imprimante locale

J’ai créé une imprimante locale nommée Imprimante_Comptabilité en utilisant un port LPT1 et un pilote générique. Elle est maintenant visible dans les périphériques du serveur.

J’ai ensuite partagé cette imprimante en activant l’option “Partager cette imprimante” et en lui donnant ce nom réseau : Imprimante_Comptabilité.

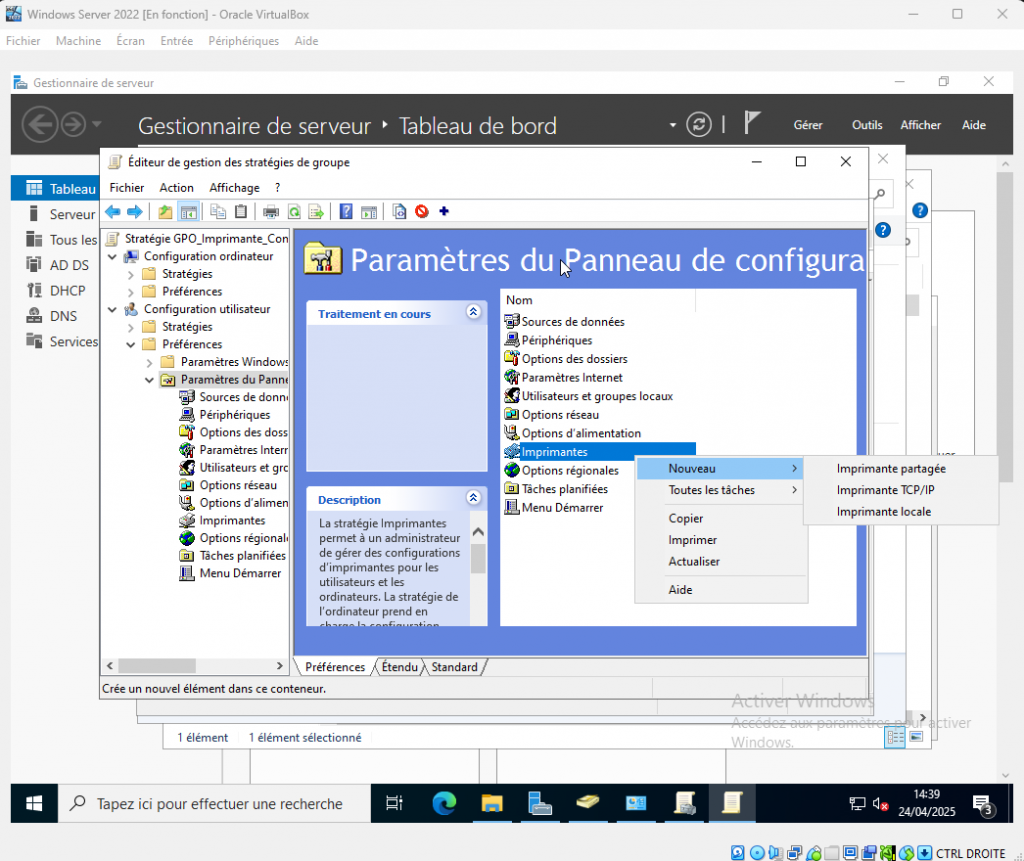

2. Déploiement de l’imprimante via GPO

J’ai ouvert la console GPMC (gpmc.msc), puis j’ai fait clic droit sur l’OU Comptabilité pour créer une GPO nommée GPO_Imprimante_Comptabilité.

Après avoir ouvert cette GPO en modification, je suis allé dans :

Configuration utilisateur > Préférences > Paramètres du Panneau de configuration > Imprimantes

Dans ce dossier, j’ai fait clic droit > Nouveau > Imprimante partagée.

J’ai défini les paramètres suivants :

- Action : Créer

- Chemin UNC : \\SRV-AD\Imprimante_Comptabilité (SRV-AD est le nom de mon serveur)

3. Déploiement d’un raccourci vers le dossier partagé

Toujours dans GPMC, j’ai créé une deuxième GPO nommée GPO_Raccourci_Comptabilité, également liée à l’OU Comptabilité.

Dans cette GPO, je suis allé dans :

Configuration utilisateur > Préférences > Paramètres Windows > Raccourcis

J’ai fait clic droit > Nouveau > Raccourci, et rempli les champs suivants :

- Action : Créer

- Type de cible : Objet du système de fichiers

- Emplacement : Bureau

- Nom : Dossier Comptabilité

- Chemin cible : \\SRV-AD\Comptabilité

- Commentaire : Accès au dossier partagé Comptabilité

- Icône : %SystemRoot%\system32\SHELL32.dll, index 3 (facultatif)

Cette configuration permet de fournir un environnement utilisateur fonctionnel et simplifié, avec les ressources essentielles directement accessibles depuis leur session.

8. Tests depuis un poste client

-

Cette étape vise à vérifier que toutes les configurations précédentes fonctionnent correctement lorsqu’un utilisateur se connecte depuis un poste client Windows 10.

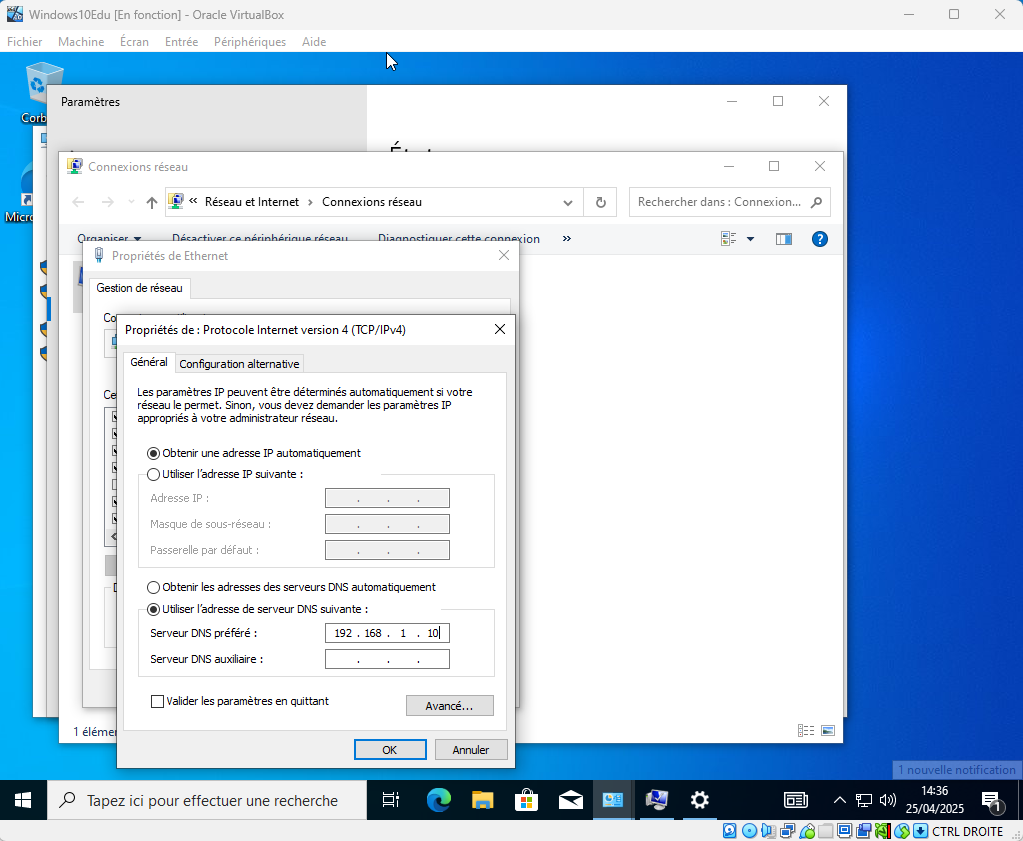

1. Connexion du poste client au domaine

J’ai installé une machine virtuelle Windows 10 Éducation, qui permet de rejoindre un domaine.

Dans les paramètres réseau de la VM, je suis allé dans Centre Réseau et partage > Modifier les paramètres de la carte.

J’ai fait un clic droit sur l’interface réseau > Propriétés, puis sélectionné Protocole Internet version 4 (TCP/IPv4).

Dans les propriétés IPv4, j’ai défini une adresse IP statique et renseigné l’adresse du serveur AD (192.168.1.10) comme DNS préféré.

Ensuite, je suis allé dans Ce PC > Propriétés > Modifier les paramètres système > Nom de l’ordinateur > Modifier, j’ai sélectionné Domaine, puis saisi reseau.local.

Après avoir entré les identifiants administrateur, la machine a rejoint le domaine avec succès. Un redémarrage a été effectué.

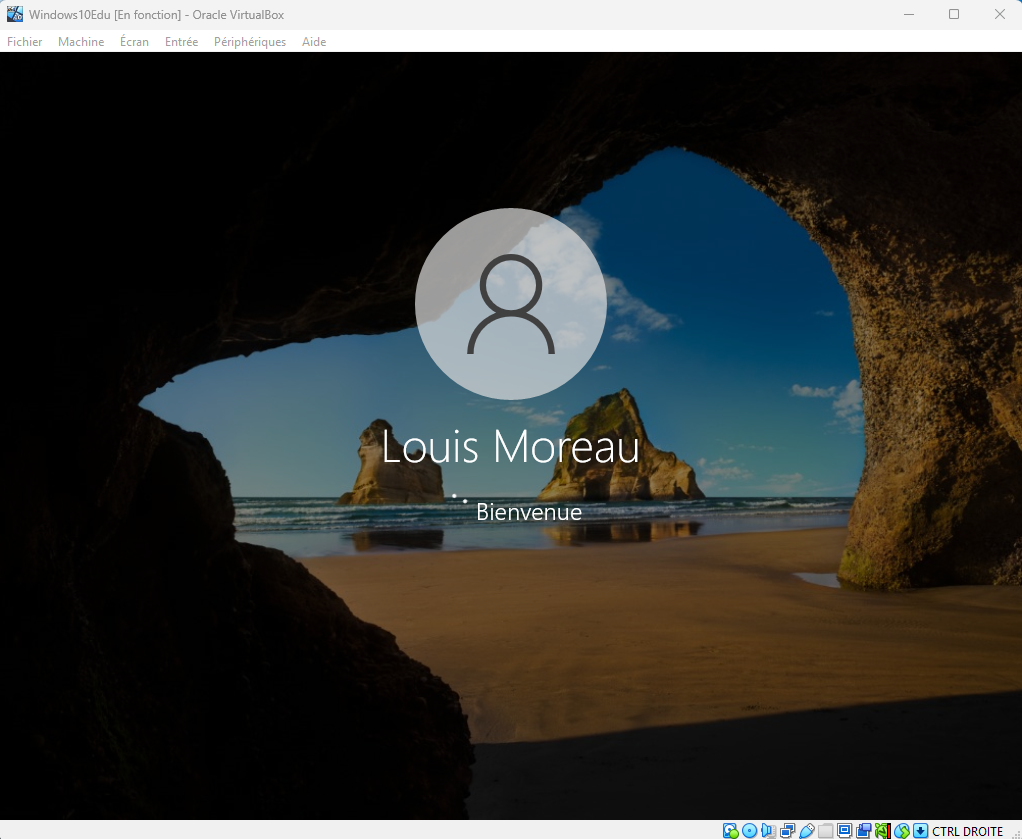

2. Connexion avec un utilisateur du domaine

Après redémarrage, j’ai cliqué sur "Autre utilisateur" et j’ai ouvert une session avec un compte du domaine : reseau\lmoreau (Louis Moreau, service Comptabilité).

La session s’est ouverte normalement, preuve que l’authentification fonctionne bien.

3. Accès au dossier partagé

Dès la session ouverte, j’ai vérifié l’accès au dossier partagé.

Le raccourci "Dossier Comptabilité" était bien présent sur le bureau.

Un double-clic ouvrait correctement le chemin réseau \\SRV-AD\Comptabilité.

J’ai pu y créer un fichier, confirmant que les droits de partage et les autorisations NTFS sont bien appliqués.

4. Présence de l’imprimante réseau

Dans les Paramètres > Imprimantes et scanners, l’imprimante Imprimante_Comptabilité était présente sans installation manuelle.

Cela confirme que la GPO GPO_Imprimante_Comptabilité a été correctement appliquée.

5. Vérification des GPO appliquées

J’ai ouvert l’invite de commande et exécuté la commande gpresult /r.

Le rapport a confirmé que les deux GPO (GPO_Imprimante_Comptabilité et GPO_Raccourci_Comptabilité) ont bien été appliquées à l’utilisateur lmoreau.

Grâce à ces tests, j’ai pu valider le bon fonctionnement de la jonction au domaine, de l’accès réseau sécurisé, du déploiement de l’imprimante, du raccourci bureau et des GPO ciblées sur un poste client.

9. Mise en place d’une sauvegarde planifiée

-

Pour garantir la sécurité des données et pouvoir restaurer le serveur en cas de problème, j’ai mis en place une tâche de sauvegarde automatique avec Windows Server Backup.

1. Installation de la fonctionnalité

Depuis le Gestionnaire de serveur, je suis allé dans "Ajouter des rôles et fonctionnalités", puis j’ai coché "Windows Server Backup" dans la section "Fonctionnalités".

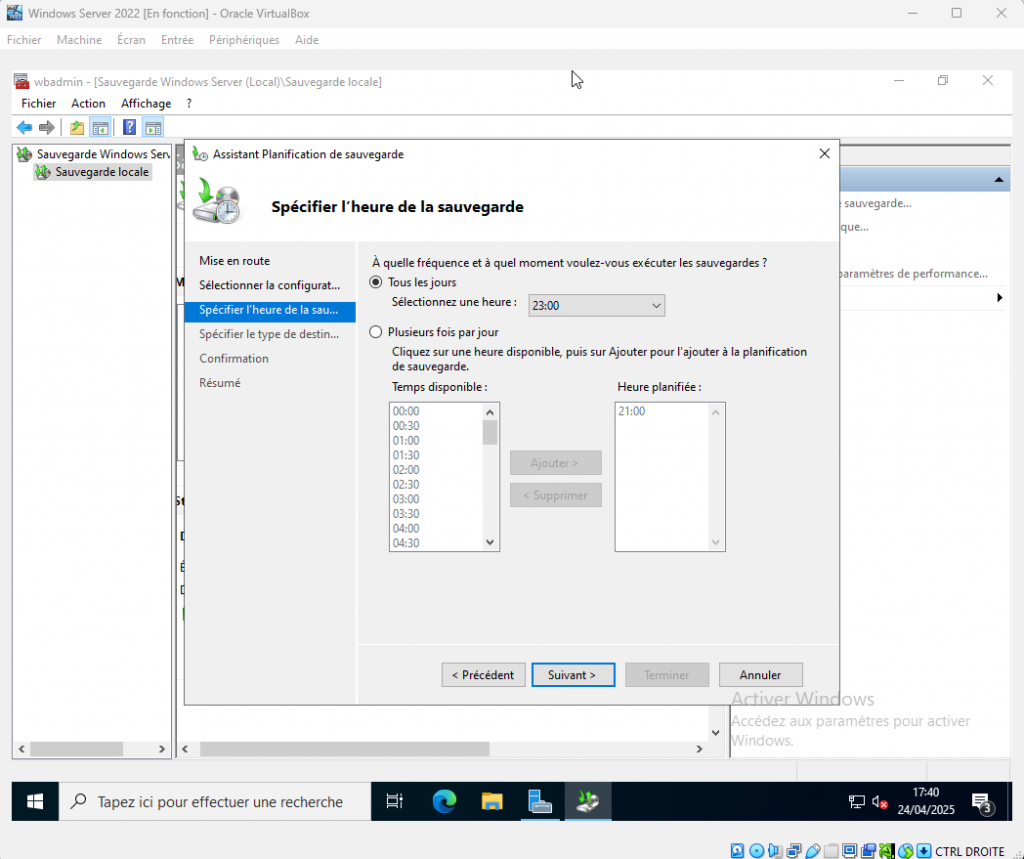

2. Lancement de l’assistant

J’ai ouvert l’outil "Sauvegarde Windows Server", puis lancé "Planification de sauvegarde…" depuis le panneau de droite.

3. Configuration de la tâche planifiée

J’ai sélectionné l’option planification personnalisée pour définir moi-même les éléments à sauvegarder.

J’ai choisi :

- Disque local (C:) (qui contient le dossier partagé C:\Partages\Comptabilité)

- État du système, pour pouvoir restaurer l’Active Directory et les rôles serveur

La tâche a été programmée pour s’exécuter automatiquement chaque jour à 23h00.

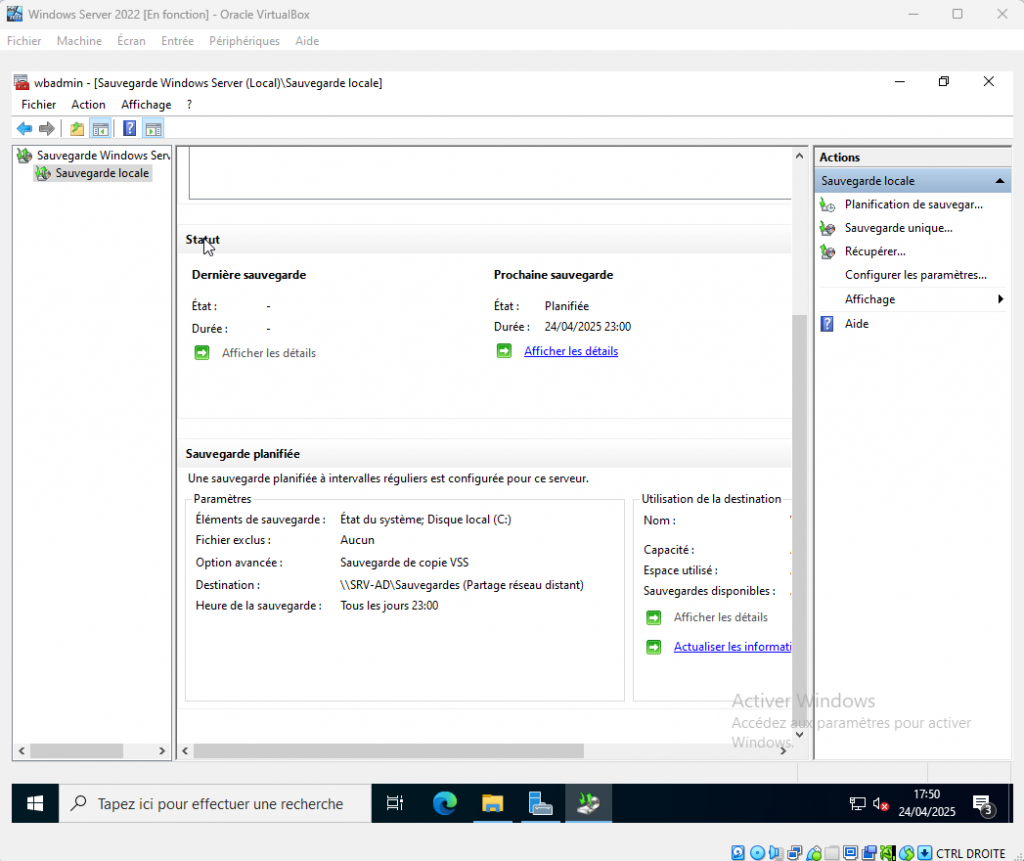

4. Création du dossier de destination réseau

J’ai créé un dossier C:\Sauvegardes sur le serveur, puis je l’ai partagé en réseau sous le nom "Sauvegardes".

Dans les propriétés de sécurité, j’ai ajouté le groupe Administrateurs avec les droits Lecture/Écriture.

Lors de la configuration de l’assistant, j’ai sélectionné l’option "Sauvegarder sur un dossier réseau partagé", puis j’ai renseigné le chemin suivant :

\\SRV-AD\Sauvegardes

J’ai coché l’option "Hériter" pour autoriser l’accès via les permissions du partage.

Enfin, j’ai validé avec un compte administrateur du domaine si demandé.

5. Finalisation

Une fois le résumé validé, la tâche de sauvegarde a été programmée.

Grâce à cette planification, le serveur effectue une sauvegarde quotidienne de ses données et de sa configuration, ce qui garantit une meilleure sécurité en cas d'incident ou de panne.

10. Conclusion du projet

-

Ce projet m’a permis de mettre en pratique les compétences liées à la gestion d’une infrastructure réseau sous Windows Server.

J’ai appris à créer un domaine Active Directory, à structurer les unités organisationnelles, à gérer les droits d’accès sur les dossiers partagés et à déployer des ressources comme les imprimantes via des stratégies de groupe.

La mise en place d’une sauvegarde planifiée m’a également sensibilisé à l’importance de la sécurité des données et de la continuité de service.

Grâce à ce projet, j’ai développé mon autonomie dans la planification et la réalisation de tâches techniques.

J’ai également renforcé ma capacité à documenter chaque étape de manière professionnelle à travers l'intégration de captures d’écran et d’explications claires dans mon portfolio.

Ce projet a confirmé mon intérêt pour l'administration des systèmes et des réseaux, et m'a donné envie de continuer à approfondir mes compétences dans le domaine de la gestion d'infrastructure IT.