Déploiement d’une infrastructure réseau Active Directory sous Windows Server en environnement virtualisé

1. Présentation du projet

Dans le cadre de ma formation en BTS SIO (Services Informatiques aux Organisations), j’ai réalisé un projet de déploiement complet d’un environnement Active Directory en environnement virtualisé.

Ce projet avait pour objectif de mettre en place une infrastructure réseau de base comprenant :

- Un contrôleur de domaine sous Windows Server 2022

- Les rôles AD DS, DNS et DHCP

- Un poste client Windows 10 intégré au domaine

- Une gestion centralisée des utilisateurs, groupes et unités organisationnelles

L’environnement a été entièrement construit sous VirtualBox, afin de simuler une architecture d’entreprise simple mais fonctionnelle.

Ce projet m’a permis de comprendre les fondations d’un réseau d’entreprise, la gestion centralisée via Active Directory, ainsi que la logique de communication entre serveurs et clients.

2. Préparation de l’environnement

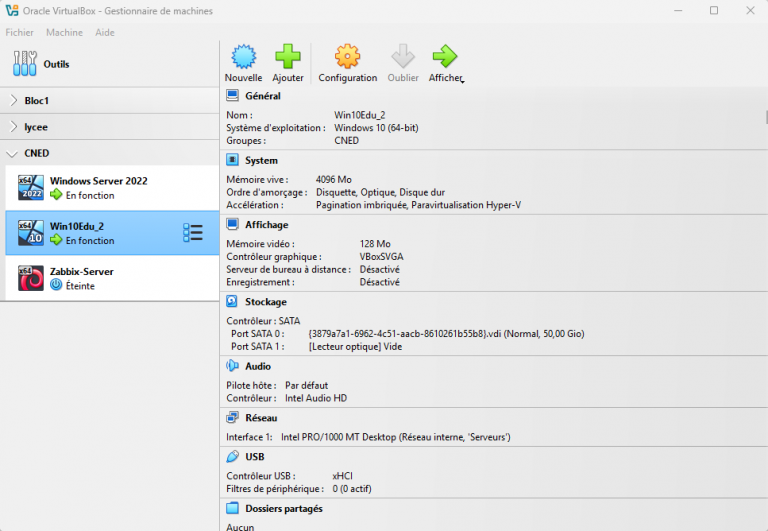

2.1 Création de la machine virtuelle serveur

La première étape a consisté à créer une machine virtuelle avec VirtualBox pour installer Windows Server 2022. Voici les paramètres utilisés :

- Nom de la VM : WS2022-AD

- Type : Microsoft Windows

- Version : Windows 2022 (64-bit)

- Mémoire vive : 4096 Mo

- Disque dur : 50 Go en mode dynamique (VDI)

- Carte réseau : Mode accès réseau interne

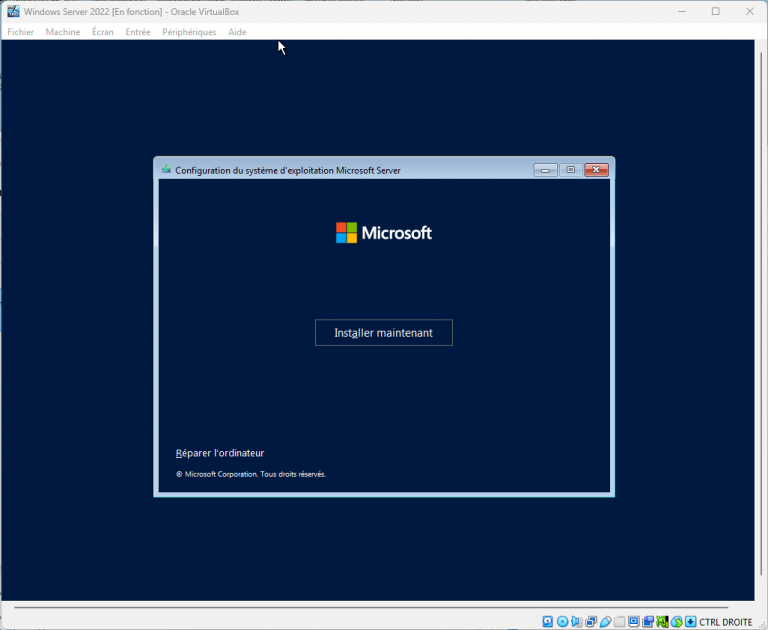

2.2 Installation de Windows Server 2022

L’ISO de Windows Server 2022 a été monté dans la VM et l’installation a été réalisée avec l’option « Expérience utilisateur » pour avoir une interface graphique complète.

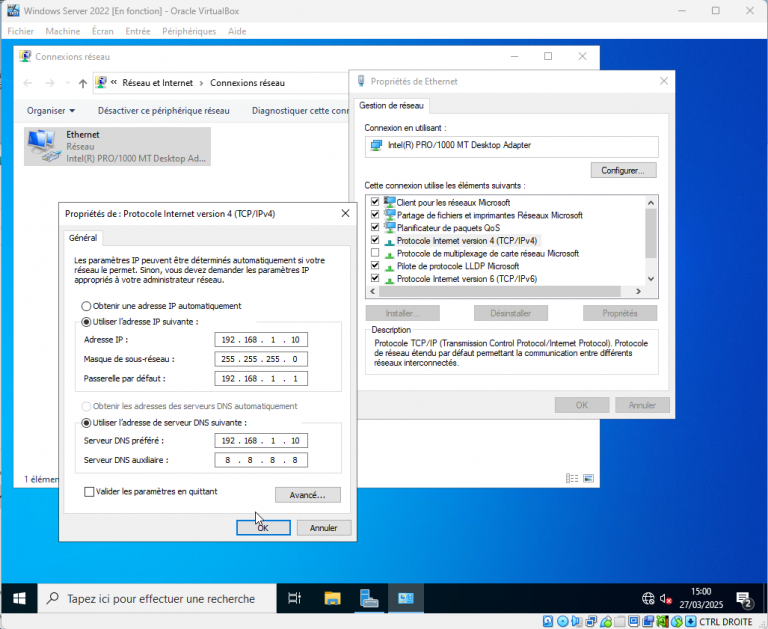

2.3 Configuration de l’adresse IP statique

Avant d’installer les rôles AD/DNS/DHCP, il est impératif d’attribuer une adresse IP fixe au serveur. La configuration réseau utilisée est :

- Adresse IP : 192.168.1.10

- Masque de sous-réseau : 255.255.255.0

- Passerelle : 192.168.1.1 (routeur / box)

- DNS préféré : 192.168.1.10 (le serveur lui-même)

Cette IP permet d’assurer que le serveur soit toujours joignable avec la même adresse, ce qui est essentiel pour les rôles AD, DNS et DHCP.

3. Installation et configuration des rôles

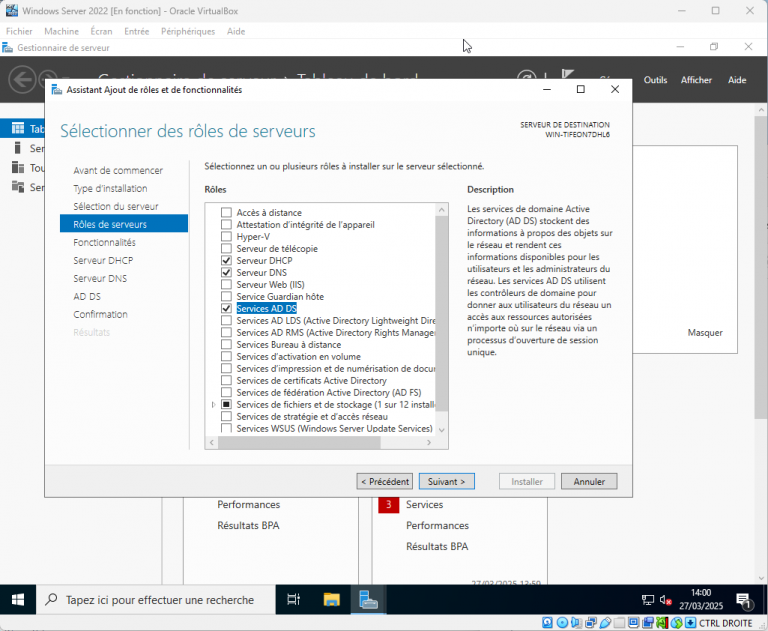

3.1 Ajout des rôles AD DS, DNS et DHCP

Depuis le Gestionnaire de serveur, les rôles suivants ont été installés via l’assistant « Ajouter des rôles et fonctionnalités » :

- AD DS (Active Directory Domain Services) : pour créer le domaine

- DNS : service de résolution de noms indispensable à l’AD

- DHCP : pour attribuer automatiquement des adresses IP aux clients

L’installation s’est faite sur le serveur local avec les paramètres par défaut. Tous les rôles ont été ajoutés dans un seul assistant.

3.2 Promotion en tant que contrôleur de domaine

Une fois le rôle AD DS installé, le serveur a été promu comme contrôleur de domaine. Pour cela, une nouvelle forêt a été créée avec le nom de domaine :

- Nom du domaine : domaine.local

- Mot de passe défini pour les opérations de restauration

Après redémarrage, le serveur est devenu le DC principal du domaine domaine.local.

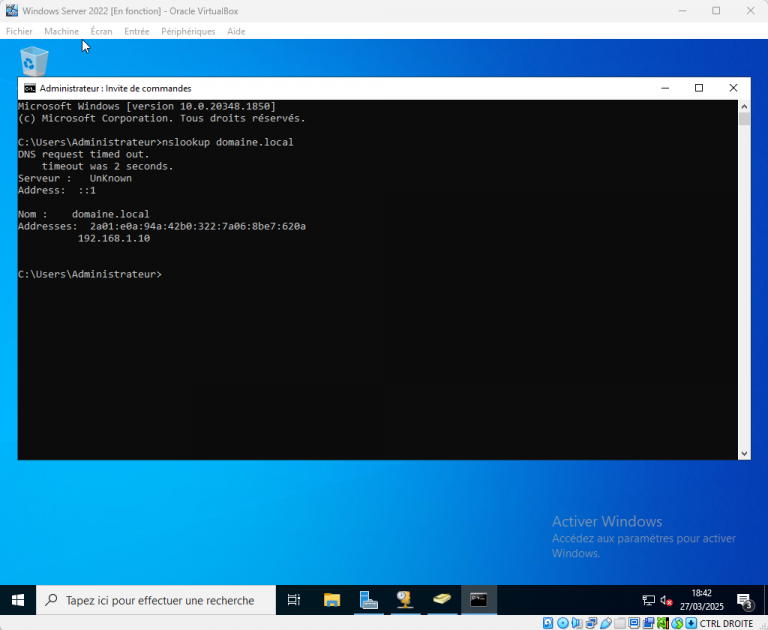

3.3 Vérification DNS

Une fois le domaine créé, le rôle DNS a été automatiquement configuré. Une vérification a été faite avec la commande suivante :

nslookup domaine.local

Résultat attendu : résolution correcte du nom de domaine vers l’adresse IP du serveur (192.168.1.10).

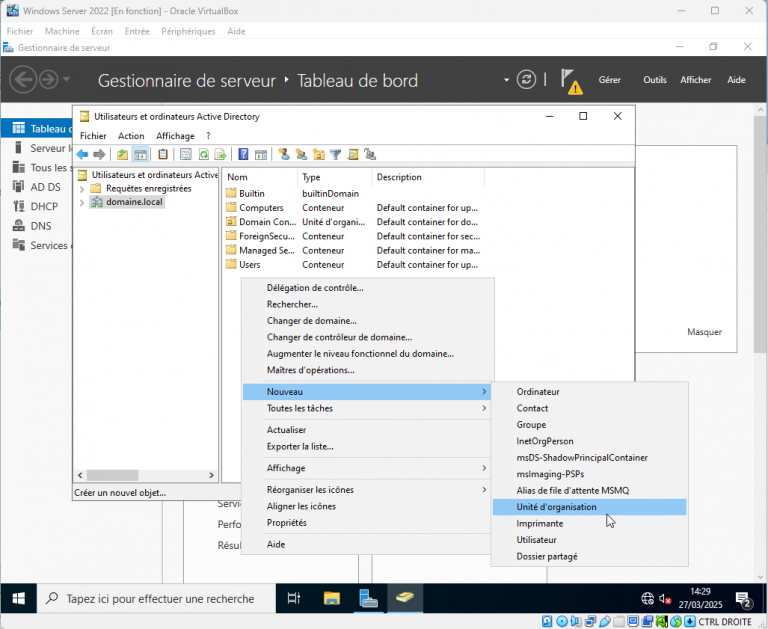

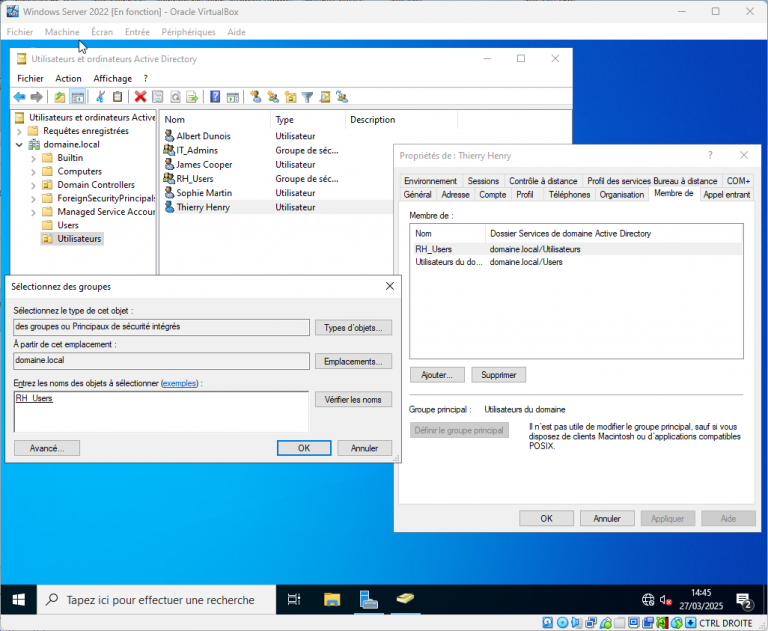

4. Configuration Active Directory

4.1 Création des Unités Organisationnelles (OU)

Pour structurer l’annuaire Active Directory, plusieurs Unités Organisationnelles (OU) ont été créées à partir de la console « Utilisateurs et ordinateurs Active Directory » Ouvrir dsa.msc depuis la recherche du menu démarrer Elles permettent de classer les utilisateurs, groupes et postes selon la logique de l’entreprise ou des services. Exemples d’OU créées :- Utilisateurs

- Groupes

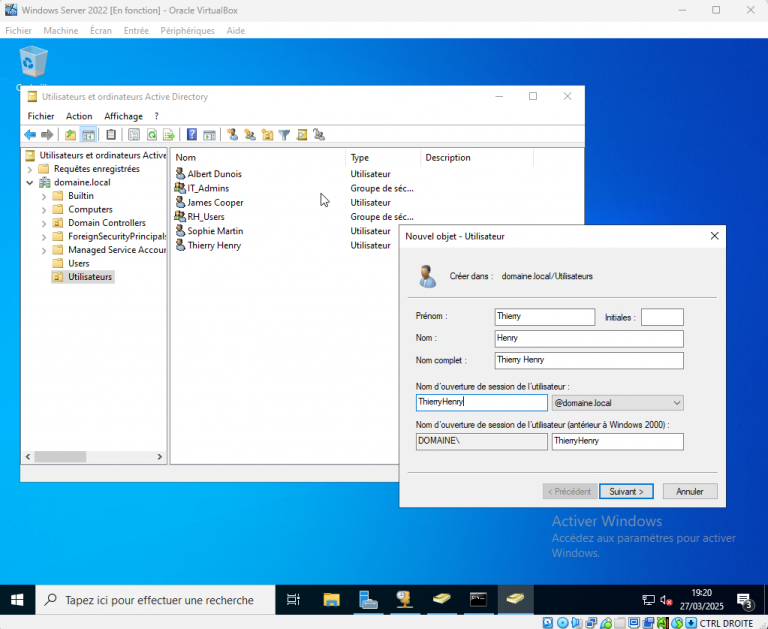

4.2 Création d’utilisateurs

Des comptes utilisateurs ont été créés dans l’OU Utilisateurs, avec des identifiants et mots de passe définis. Exemple :- Nom : Albert Dunois

- Identifiant : AlbertDunois

- Mot de passe : Sdfghjkl123/

4.3 Création de groupes de sécurité

Pour gérer les droits et les ressources, des groupes ont été créés dans l’OU Groupes.

Chaque groupe correspond à un service ou un besoin spécifique, par exemple :

- IT_Admins → pour les administrateurs

- RH_Users → pour les utilisateurs du service RH

Les utilisateurs ont été ajoutés aux groupes correspondants via l’onglet « Membres » des propriétés du groupe.

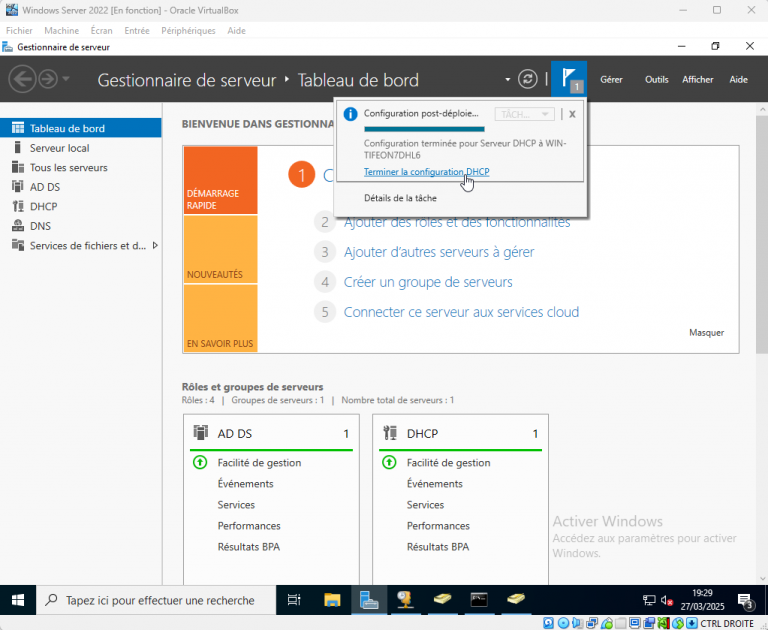

5. Mise en place du serveur DHCP

5.1 Autorisation du serveur DHCP dans Active Directory

Après l’installation du rôle DHCP, le serveur a été autorisé dans Active Directory pour pouvoir commencer à attribuer des adresses IP.

Cette étape est indispensable pour éviter que des serveurs DHCP non autorisés fonctionnent sur le réseau.

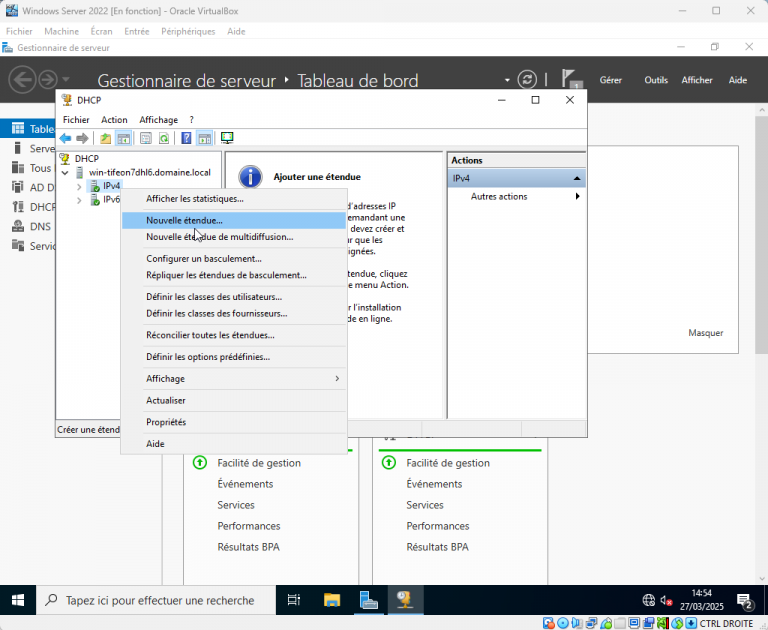

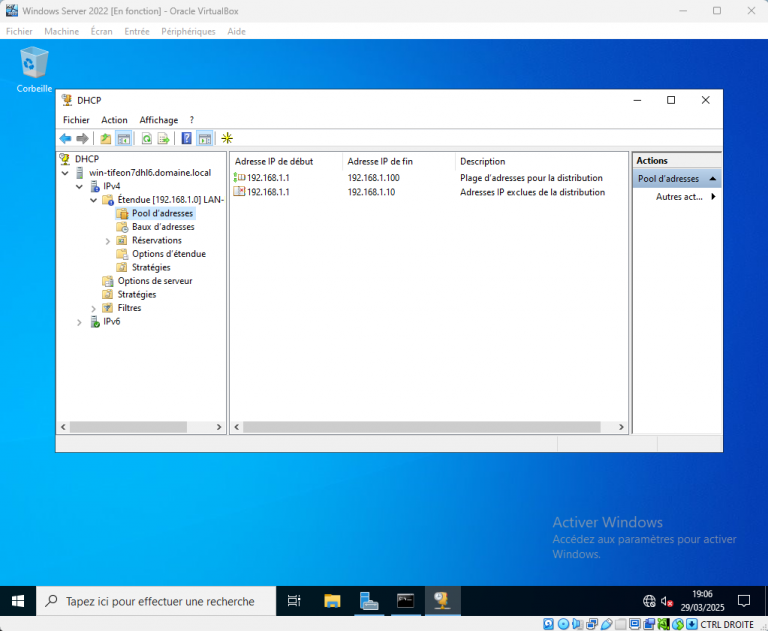

5.2 Création de l’étendue DHCP

Une nouvelle étendue IPv4 a été créée pour définir la plage d’adresses IP que le serveur va distribuer aux clients.

Paramètres utilisés :

- Nom de l’étendue : LAN-Domaine

- Plage IP : de 192.168.1.1 à 192.168.1.100

- Masque de sous-réseau : 255.255.255.0

- Exclusions : 192.168.1.1 à 192.168.1.10

- Durée du bail : 8 jours

5.3 Configuration des options DHCP

Pour que les clients reçoivent les bonnes informations réseau, les options DHCP suivantes ont été configurées :

- Serveur DNS : 192.168.1.10 (le contrôleur de domaine)

- Nom de domaine : domaine.local

6. Déploiement et configuration du poste client

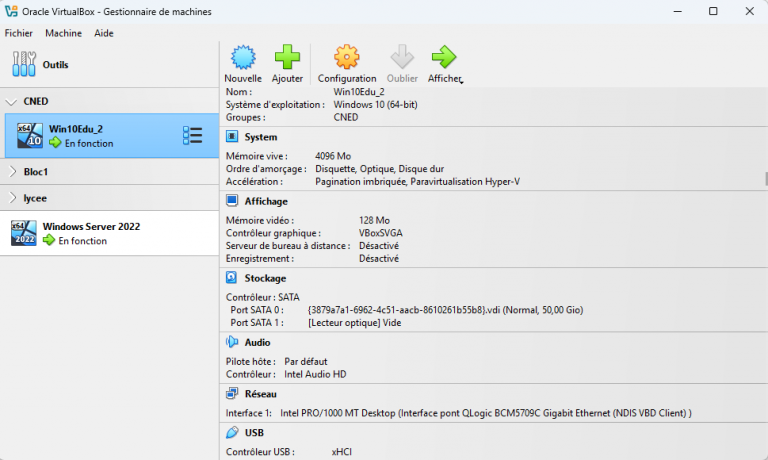

6.1 Création de la VM cliente Windows 10

Une deuxième machine virtuelle a été créée dans VirtualBox pour simuler un poste utilisateur sous Windows 10.

Elle a été configurée comme suit :

- Nom : Win10Edu_2

- Système : Windows 10 (64-bit)

- RAM : 4096 Mo

- Disque dur : 50 Go (VDI dynamique)

- Mode réseau : Accès par pont (Bridge)

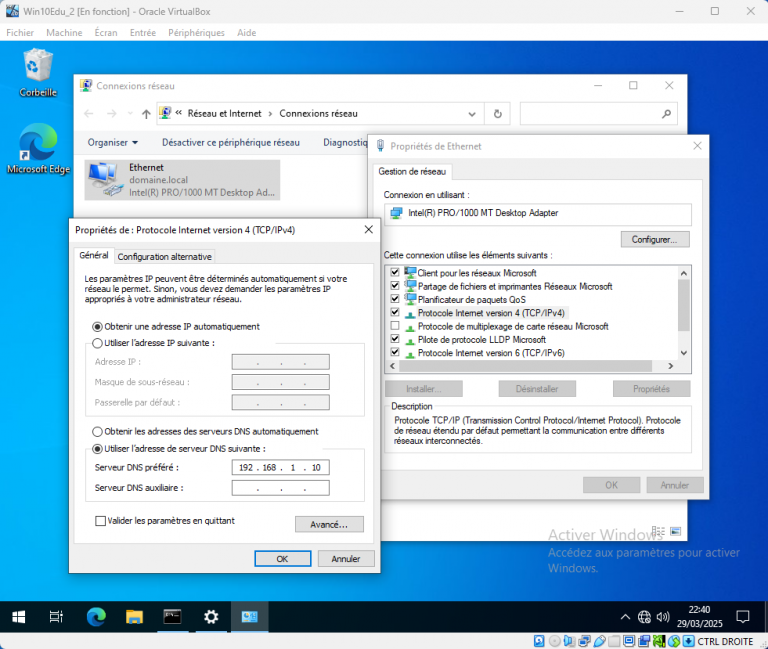

6.2 Installation du système et configuration réseau

Après installation de Windows 10, la configuration réseau a été laissée en IP automatique, afin de tester le bon fonctionnement du serveur DHCP.

Seul le serveur DNS a été défini manuellement pour s’assurer que le client utilise le bon DNS pour résoudre le domaine :

- Obtenir une adresse IP automatiquement

- Serveur DNS préféré : 192.168.1.10

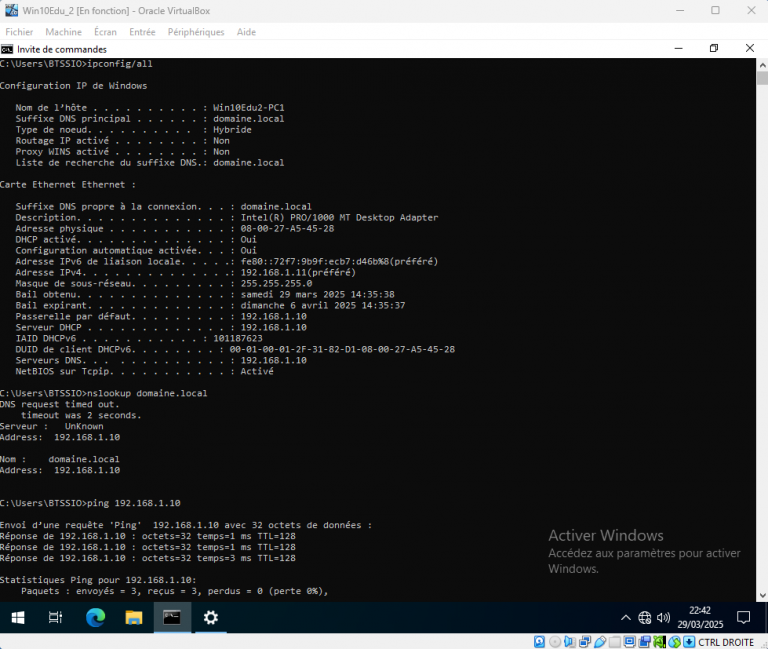

6.3 Vérification de la connectivité réseau

Dans l’invite de commandes, plusieurs tests ont été réalisés pour valider la communication avec le serveur :

ipconfig /all → vérifie l’IP reçue automatiquement ping 192.168.1.10 → test de connectivité avec le serveur nslookup domaine.local → test de résolution DNS

Ces tests ont permis de confirmer que :

- Le client reçoit une adresse IP du DHCP

- Le serveur DNS répond

- Le nom du domaine est bien résolu vers le serveur

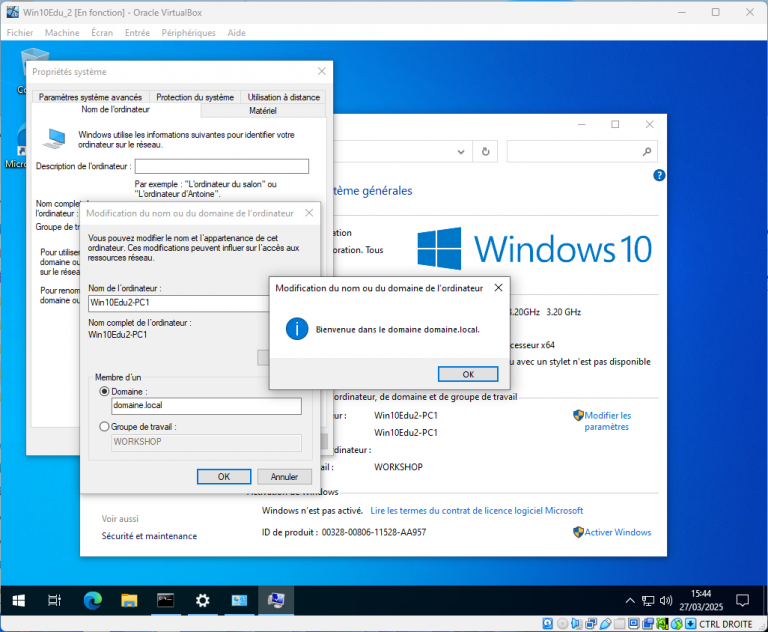

7. Intégration du poste client au domaine

7.1 Procédure de jointure au domaine

Une fois la connectivité et le DNS fonctionnels, la machine cliente a été intégrée au domaine Active Directory domaine.local.

Étapes suivies :

- Clic droit sur Ce PC > Propriétés

- Cliquez sur Modifier les paramètres > Modifier

- Sélection de « Domaine », puis saisie de : domaine.local

- Authentification requise → identifiant utilisé :

- Nom d’utilisateur : Administrateur

- Mot de passe : (défini lors de l’installation de l’AD)

Résultat : un message de confirmation « Bienvenue dans le domaine domaine.local » a été affiché.

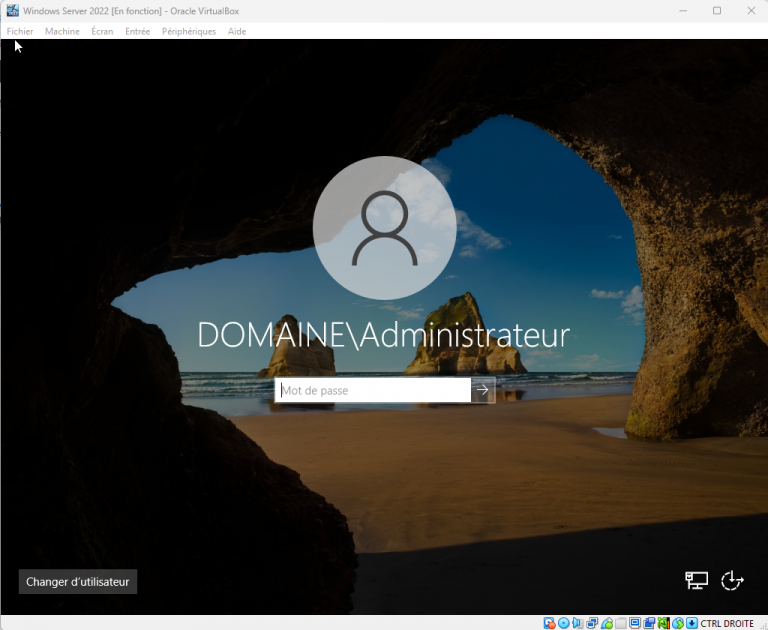

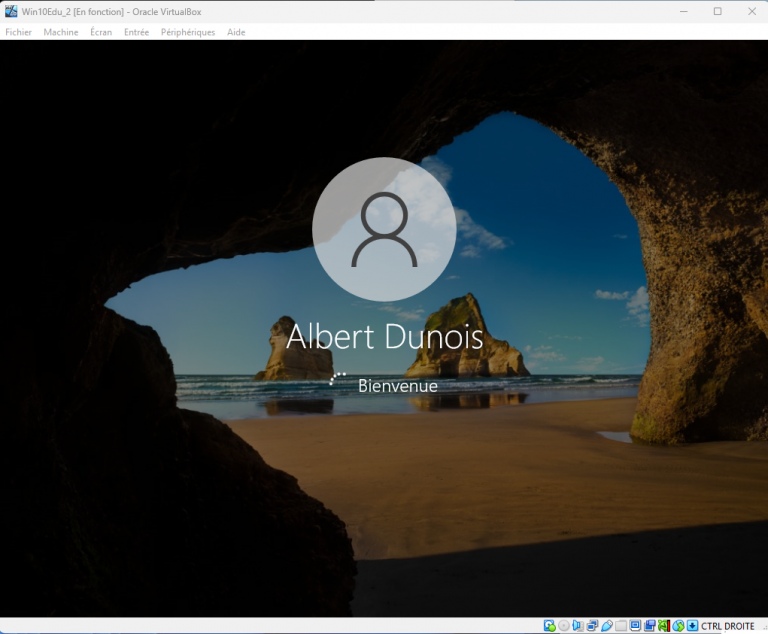

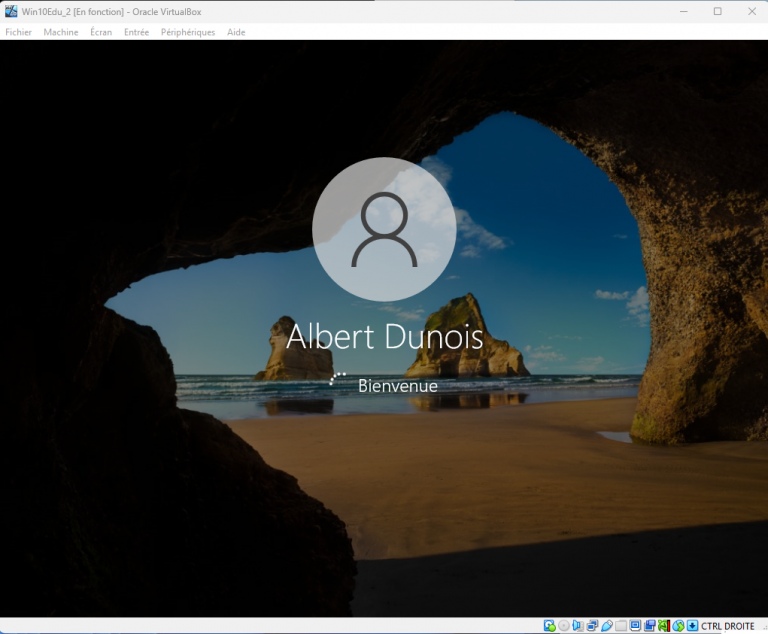

7.2 Redémarrage et connexion avec un compte AD

Après avoir joint le domaine, le poste a été redémarré.

À l’écran de connexion, un nouvel utilisateur a été testé :

- Nom d’utilisateur : domaine\AlbertDunois (compte créé dans l’AD)

- Mot de passe : défini lors de la création du compte

La connexion a été effectuée avec succès, et un profil utilisateur du domaine a été créé sur la machine cliente.

Le poste client est désormais intégré au domaine :

- Il reçoit une IP via DHCP

- Utilise le DNS interne

- Résout le nom de domaine local

- Permet la connexion d’utilisateurs AD

Cette configuration permet de centraliser l’administration, les identifiants et les permissions.

8. Conclusion

Ce projet m’a permis de mettre en œuvre l’ensemble des étapes nécessaires à la mise en place d’une infrastructure Active Directory complète dans un environnement virtualisé.

À partir de Windows Server 2022 installé sur VirtualBox, j’ai pu :

- Déployer les rôles AD DS, DNS, et DHCP

- Créer et organiser des utilisateurs, groupes et unités organisationnelles

- Configurer un poste client Windows 10 pour qu’elle obtienne automatiquement ses paramètres réseau dans la plage d’adresses configurée (DHCP)

- Et l’intégrer au domaine avec succès, en validant l’ensemble de la configuration

Ce projet m’a permis de consolider mes compétences en :

- Administration système Windows

- Réseaux TCP/IP (IP statique, DNS, DHCP)

- Annuaire Active Directory

- Infrastructure virtuelle (VirtualBox)

© 2026 Sasiraj. Créé avec ❤️ en utilisant WordPress et Kubio