Projet Réseau Cisco Packet Tracer : Routage Inter VLAN avec DHCP centralisé

Ce projet consiste à concevoir, configurer et tester une infrastructure réseau d’entreprise dans un environnement simulé. L’objectif est de reproduire un réseau structuré, segmenté, dynamique et interconnecté en utilisant Cisco Packet Tracer.

- Création de plusieurs VLAN pour segmenter les utilisateurs sur différents domaines (VLAN10, VLAN20, VLAN30).

- Mise en œuvre d’un routage inter-VLAN à l’aide d’un switch de niveau 3 permettant la communication entre les VLANs.

- Mise en place d’un serveur DHCP centralisé pour l’attribution automatique des adresses IP aux postes clients dans chaque VLAN.

- Configuration d’un plan d’adressage IP hiérarchisé et structuré, propre à chaque VLAN.

- Simulation de la connexion des postes clients répartis sur différents switchs d’accès, chacun associé à un VLAN spécifique.

Objectif du projet

- Le but de ce projet est de créer un réseau structuré et segmenté pour séparer les échanges entre plusieurs groupes d’utilisateurs (comptabilité, direction, stagiaires), tout en leur permettant de communiquer si nécessaire.

- Ça permet de mieux sécuriser le réseau, de limiter les flux inutiles, et d’éviter qu’un problème sur un groupe impacte les autres.

- Chaque groupe est isolé dans un VLAN, mais peut quand même accéder à des ressources communes grâce au routage inter-VLAN sur un switch de niveau 3.

- Un serveur DHCP a été utilisé pour attribuer automatiquement les adresses IP aux machines, ce qui facilite l’administration.

Matériel utilisé

3 Cisco Switch 2960 (Switch d’accès)

1 Cisco Switch N3 3560 (Switch de niveau 3)

6 PC (2 par VLAN)

1 Serveur (Serveur DHCP)

1 Cisco Switch N3 3560 (Switch de niveau 3)

6 PC (2 par VLAN)

1 Serveur (Serveur DHCP)

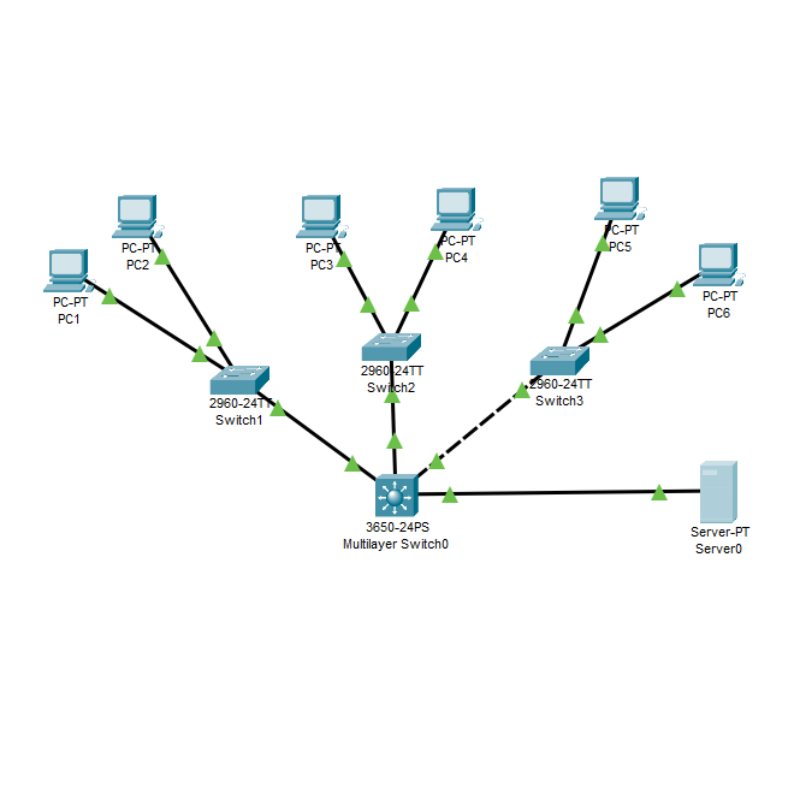

Disposition et câblage des équipements réseau

Switch1 (2960) :

- PC1 → Fa0/1

- PC2 → Fa0/2

- Liaison vers le Switch N3 via Gig0/1 → Gig1/0/1

Switch2 (2960) :

- PC3 → Fa0/1

- PC4 → Fa0/2

- Liaison vers le Switch N3 via Gig0/1 → Gig1/0/2

Switch3 (2960) :

- PC5 → Fa0/1

- PC6 → Fa0/2

- Liaison vers le Switch N3 via Gig0/1 → Gig1/0/3

Switch N3 (3650) :

- Connecté aux 3 switchs d’accès via Gig1/0/1, Gig1/0/2, Gig1/0/3

- Connecté au Serveur DHCP via Gig1/0/4

Serveur DHCP :

- Relié au Switch N3 sur Fa0 (serveur) → Gig1/0/4

Répartition des VLANs

La mise en place de VLANs permet de segmenter logiquement le réseau selon les services (ex : VLAN10, VLAN20, VLAN30).

Cette organisation améliore la sécurité, réduit le trafic inutile (broadcast), et facilite la gestion du réseau.

Chaque switch est relié au Switch Multilayer via GigabitEthernet0/1.

| VLAN | Nom | Switch | Ports PC | IP Gateway |

|---|---|---|---|---|

| 10 | VLAN10 | Switch1 | Fa0/1, Fa0/2 | 192.168.10.1 |

| 20 | VLAN20 | Switch2 | Fa0/1, Fa0/2 | 192.168.20.1 |

| 30 | VLAN30 | Switch3 | Fa0/1, Fa0/2 | 192.168.30.1 |

Configuration des équipements

- Cisco Switch 2960 (exemple : Switch1 pour VLAN10)

Les switchs d’accès sont configurés pour connecter les postes clients aux VLANs correspondants.

Les ports sont placés en mode access et affectés à un VLAN spécifique afin d’assurer une séparation claire des domaines de broadcast.

enable configure terminal vlan 10 name VLAN10 exit interface range fa0/1 - 2 switchport mode access switchport access vlan 10 exit interface gig0/1 switchport mode trunk exit

Le serveur DHCP étant situé dans un VLAN distinct, les postes des autres VLANs ne peuvent pas lui envoyer directement leurs requêtes.

La configuration d’un ip helper-address sur chaque interface VLAN permet de rediriger les demandes DHCP vers le serveur.

interface vlan 10 ip helper-address 192.168.10.100 exit interface vlan 20 ip helper-address 192.168.10.100 exit interface vlan 30 ip helper-address 192.168.10.100 exit

- Cisco Switch N3 3560 (Switch de nievau 3)

Le switch multilayer est utilisé pour permettre la communication entre les VLANs via le routage inter-VLAN.

Chaque interface VLAN est configurée avec une adresse IP qui sert de passerelle pour le sous-réseau associé.

L’activation de la fonction ip routing permet le traitement du trafic entre VLANs directement au sein du réseau local

enable configure terminal vlan 10 name VLAN10 exit vlan 20 name VLAN20 exit vlan 30 name VLAN30 exit ip routing interface vlan 10 ip address 192.168.10.1 255.255.255.0 no shutdown exit interface vlan 20 ip address 192.168.20.1 255.255.255.0 no shutdown exit interface vlan 30 ip address 192.168.30.1 255.255.255.0 no shutdown exit interface range fa0/1 - 3 switchport mode trunk exit

Serveur DHCP

Un serveur DHCP centralisé est configuré pour attribuer dynamiquement les adresses IP aux postes clients.

Chaque VLAN dispose d’un pool DHCP dédié avec une plage d’adresses, un masque et une passerelle adaptés.

Cette méthode évite les erreurs de configuration manuelle et assure une gestion centralisée et cohérente de l’adressage IP.

Configuration IP statique

| Paramètre | Valeur |

|---|---|

| IP | 192.168.10.100 |

| Masque | 255.255.255.0 |

| Gateway | 192.168.10.1 |

Configuration DHCP Pools

| Pool | Default Gateway | Start IP | Subnet Mask | Max Users |

|---|---|---|---|---|

| VLAN10 | 192.168.10.1 | 192.168.10.10 | 255.255.255.0 | 50 |

| VLAN20 | 192.168.20.1 | 192.168.20.10 | 255.255.255.0 | 50 |

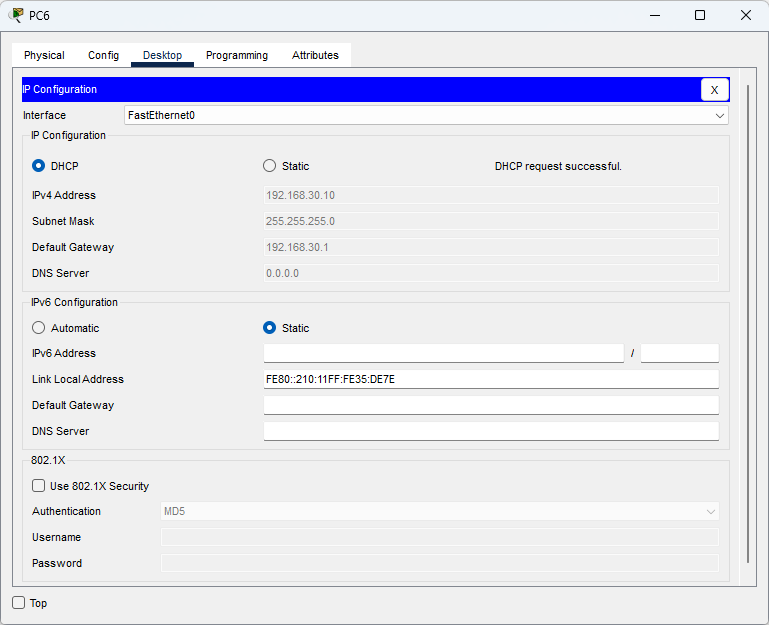

| VLAN30 | 192.168.30.1 | 192.168.30.10 | 255.255.255.0 | 50 |

Tests à effectuer

- ipconfig sur chaque PC → une adresse IP correcte doit être attribuée automatiquement via le serveur DHCP.

- ping entre deux PC du même VLAN → la communication doit s’établir correctement.

- ping entre deux PC de VLANs différents → la réponse doit être reçue, ce qui valide le routage inter-VLAN.

- ping vers 192.168.10.100 (serveur DHCP) → le serveur doit répondre.

- Le réseau est maintenant bien segmenté, correctement routé et entièrement dynamique grâce à l’intégration d’un serveur DHCP centralisé.